A veces, incluso los antivirus más avanzados no logran detectar ciertos tipos de malware oculto en tu sistema operativo Windows. En esta guía te enseñamos a detectar y eliminar malware no detectado por antivirus, aprenderás no solo a identificar señales de infección, sino también a eliminar malware manualmente, incluyendo rootkits, troyanos y otras amenazas avanzadas. Si necesitas eliminar el malware «Microsoft Blocked», no olvides visitar nuestra guía completa para recuperar tu ordenador de Microsoft Blocked.

1. ¿Qué es el malware no detectado por antivirus?

Hablemos primero sobre los tipos de malware no detectados por antivirus tradicionales, ya que suelen ser más sofisticados que las amenazas comunes. Algunos ejemplos incluyen:

- Rootkits: programas que se esconden en los niveles más profundos del sistema operativo para evitar ser detectados.

- Malware polimórfico: se auto-modifica para evitar ser reconocido por las firmas de los antivirus tradicionales.

- Malware de día cero: aprovecha vulnerabilidades no conocidas públicamente.

2. Cómo identificar si tu sistema está infectado

Una infección en Windows no siempre es evidente desde un primer momento, pero si prestas atención existen algunas señales típicas de que un malware ha infectado tu sistema:

- Rendimiento ralentizado: procesos que consumen muchos recursos sin razón aparente.

- Actividad en la red sin tu intervención: el malware a menudo se comunica con servidores externos.

- Archivos o configuraciones modificadas: malware como los rootkits puede alterar configuraciones críticas del sistema.

3. Detección manual de malware: Tutorial paso a paso

Paso 1: inspecciona procesos sospechosos

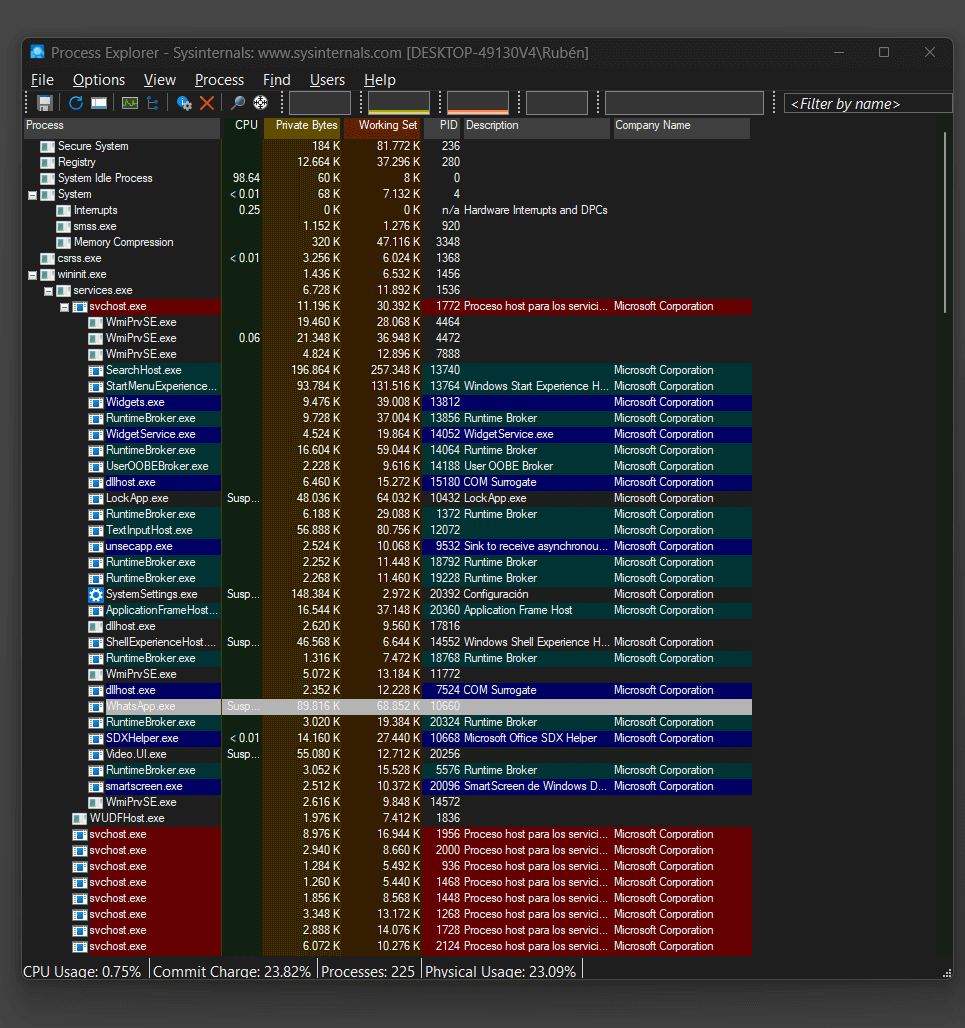

Primero, abre el Administrador de tareas (Ctrl + Shift + Esc en Windows) para revisar los procesos en ejecución. Si ves alguno que no reconoces:

- Busca el nombre del proceso en Google para verificar si es legítimo o sospechoso.

- Descarga e instala Process Explorer de Microsoft para inspeccionar en profundidad la actividad de cada proceso.

Abre Process Explorer para ver los detalles de los procesos en ejecución. La interfaz te da una visión completa de todos los procesos activos, su relación jerárquica, y el uso de recursos de cada uno. Esta vista general permite identificar rápidamente procesos que consumen demasiados recursos o que podrían ser sospechosos.

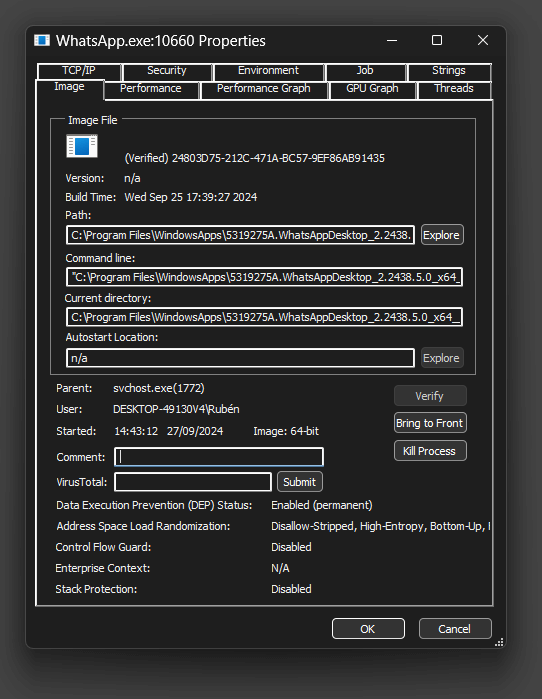

Al hacer doble clic en cualquier proceso, se abre una ventana con información detallada sobre ese proceso específico, incluyendo detalles avanzados como módulos cargados, uso de GPU, y más.

Paso 2: uso de herramientas de escaneo de rootkits

Los rootkits son uno de los tipos de malware más difíciles de detectar. A continuación te explico cómo eliminarlos:

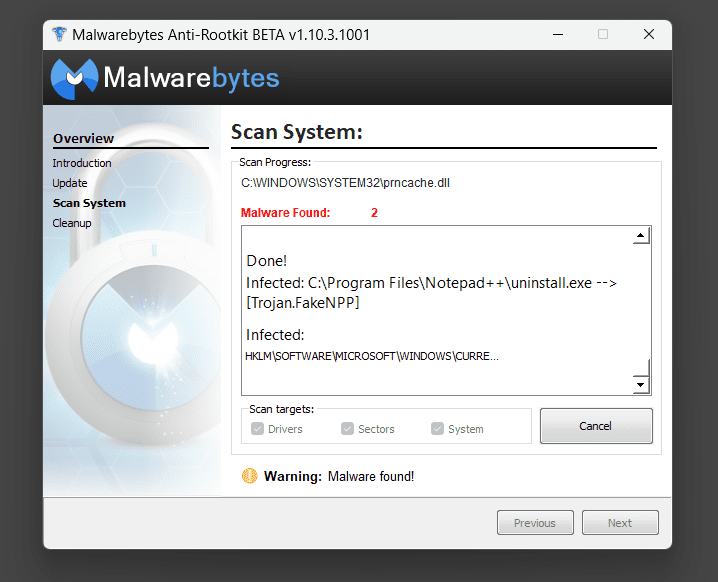

- Descargar herramientas especializadas: descarga en los siguientes enlaces herramientas como Malwarebytes Anti-Rootkit, GMER ( Gmer no es compatible con Windows 11 por el momento) o TDSSKiller de Kaspersky para buscar rootkits.

- Reinicia en modo seguro: Antes de usar las herramientas, reinicia tu equipo en Modo Seguro. Esto evitará que el malware se cargue junto con el sistema operativo y hará que sea más fácil de eliminar.

- Ejecuta un escaneo profundo: Abre la herramienta (imagen de ejemplo de Malwarebytes Anti-Rootkit) y realiza un escaneo completo del sistema en busca de rootkits y otros elementos maliciosos ocultos.

Ejemplo de escaneo de sistema con Malware Anti-Rootkit. Cuando acabe el escaneo nos permitirá crear un punto de restauración y limpiar el malware detectado. Solamente tenemos que marcar la casilla «create restore point», hacer clic en «Cleanup» y, por último Hacer clic en «Yes» cuando nos indique que es necesario reiniciar el sistema.

Paso 3: detectar y eliminar malware no detectado por antivirus en entradas de inicio automático

Mucho malware se configura para ejecutarse al iniciar el sistema. Puedes eliminar estas entradas manualmente:

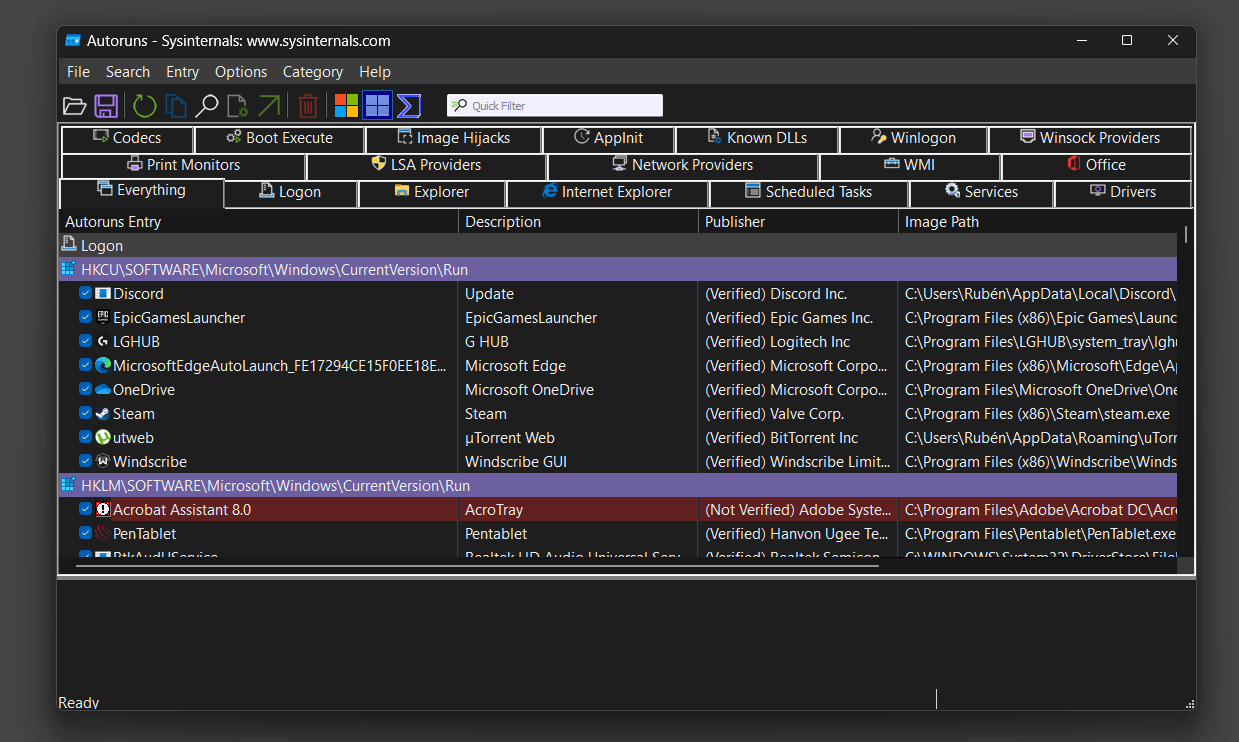

- Descarga aquí Autoruns (de Microsoft): Usa esta herramienta para revisar y desactivar cualquier programa desconocido que se inicie junto con el sistema.

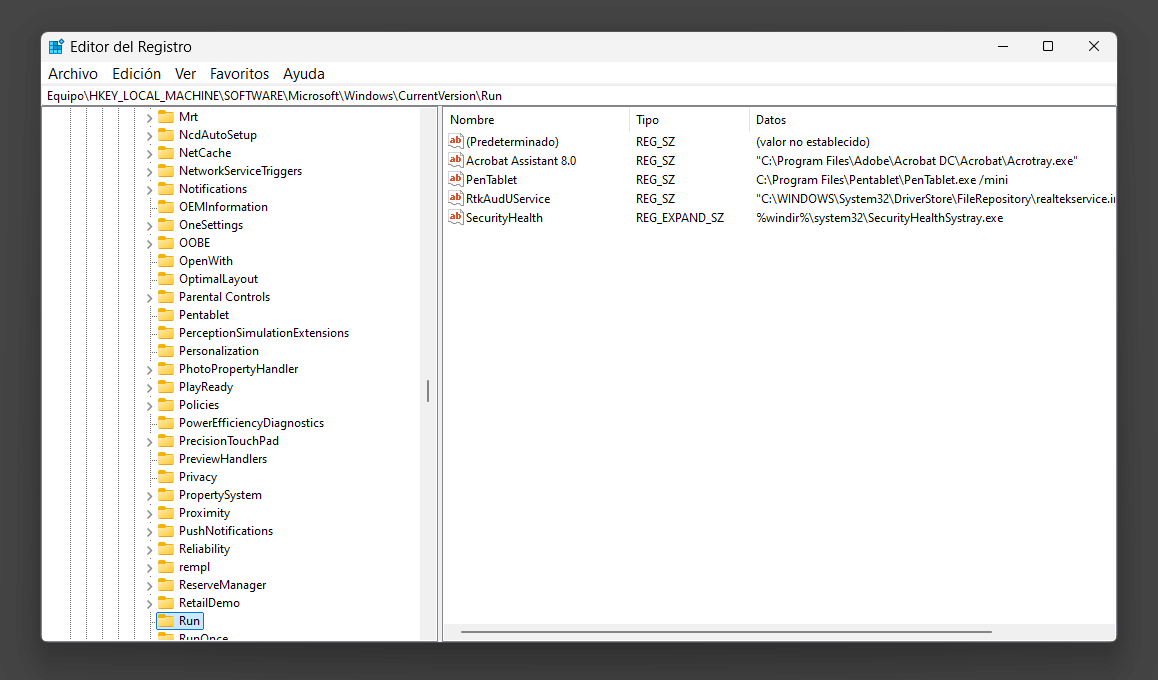

- Revisa las claves del registro: Los rootkits a menudo insertan entradas en el registro de Windows. Abre Regedit (en Inicio escribe «Regedit» y haz clic sobre «Editor de Registro», revisa las claves de arranque navegando a la siguiente ruta:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun.

Interfaz de Autoruns en la que podemos ver todas las aplicaciones y servicios que se inician automáticamente en nuestro sistema operativo organizados por categorías. Podremos revisar, navegar a cualquiera de estas entradas de registro o detener cualquier proceso para un control preciso del arranque del sistema.

Editor de registro de Windows abierto en la ruta: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

Paso 4: monitorizar actividad de red sospechosa

El malware a menudo se comunica con servidores remotos. Te enseñamos a identificar conexiones no deseadas en Windows:

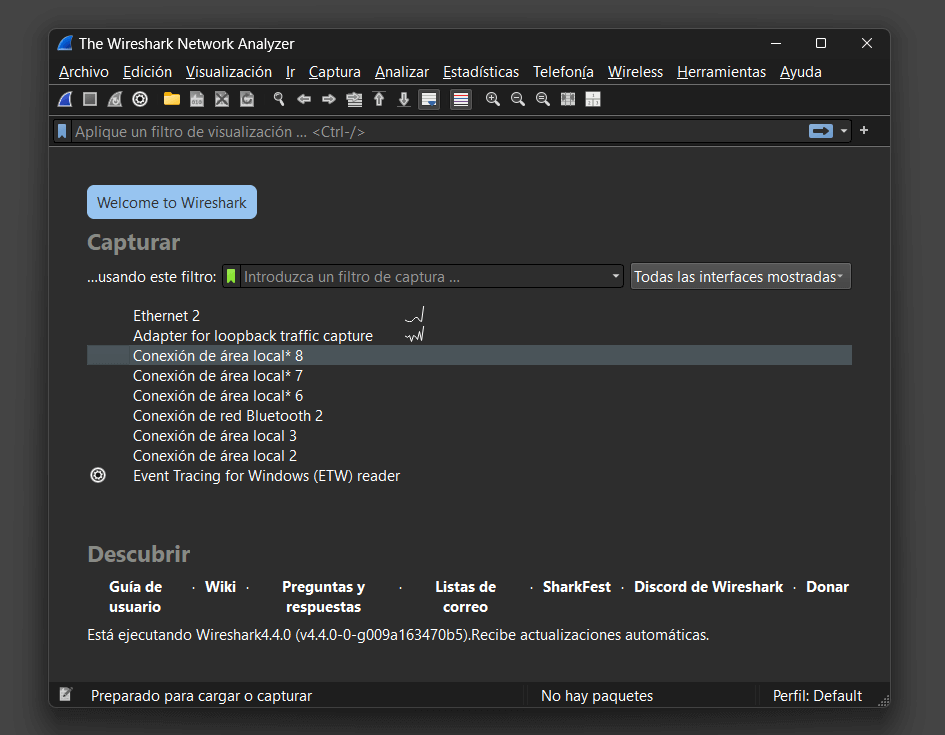

- Descarga aquí Wireshark para capturar y analizar paquetes de red. Si detectas conexiones a IPs desconocidas o sospechosas, es posible que el malware esté enviando datos a un servidor externo.

- Verifica los puertos abiertos con Netstat en la terminal (En Inicio de Windows teclea CMD, inicia como administrador y escribe o copia el siguiente código:

netstat -ano. Podrás identificar cualquier conexión que no reconozcas.

Cómo usar Wireshark en Windows:

-

- Selecciona la interfaz: Elige tu red (Wi-Fi o Ethernet) y haz clic para iniciar la captura de tráfico.

- Iniciar captura: Haz clic en el botón de inicio (icono de tiburón verde) para comenzar a capturar paquetes.

- Identifica tu IP: Abre el Símbolo del sistema, escribe

ipconfig, y encuentra tu IP en la sección «Adaptador de red inalámbrica» o «Adaptador Ethernet». - Filtra el tráfico: Usa el campo de filtro para ver solo lo que te interesa, como http o tu IP usando

ip.addr == [tu_ip]. - Detén la captura: Haz clic en el botón de detener (cuadrado rojo) cuando hayas capturado suficiente tráfico.

- Analiza los paquetes: Haz clic en cualquier paquete para ver sus detalles, como la IP de origen/destino o los puertos utilizados.

Paso 5: limpiar el MBR (Master Boot Record)

El MBR es el primer sector de una unidad de almacenamiento que contiene la información necesaria para localizar y cargar el sistema operativo durante el proceso de arranque. Algunos rootkits y malware avanzados infectan el MBR, lo que les permite cargarse antes que el sistema operativo. Aquí te explico cómo limpiarlo:

- Reparar el MBR usando un medio de instalación de Windows. Arranca desde el medio de instalación y selecciona «Reparar tu ordenador».

- En la consola de comandos, ejecuta el siguiente comando para limpiar y reparar el MBR:

bootrec /fixmbr

Paso 6: reinstalar el sistema operativo

Si el malware persiste y no puede eliminarse manualmente, la solución final es una reinstalación limpia del sistema operativo. Asegúrate de respaldar los archivos importantes, pero no restaures programas ni configuraciones, ya que podrían estar infectados.

Paso 7: reforzar la seguridad después de la eliminación

Una vez que hayas eliminado el malware, es crucial reforzar la seguridad de tu sistema:

- Instala parches de seguridad: Asegúrate de tener el sistema operativo y todos los programas actualizados.

- Usa una solución de seguridad multicapa: Considera comprar un antivirus Kaspersky con funciones de detección de comportamiento, un firewall robusto y herramientas anti-rootkit.

- Crea copias de seguridad regulares: Mantén copias de seguridad de tus datos en discos externos o servicios en la nube.

🔧 ¿Necesitas ayuda profesional?

En PCMADRID eliminamos malware y virus de tu equipo de forma rápida y segura.

50€

Próximos artículos

Hasta aquí nuestra guía para detectar y eliminar malware no detectado por antivirus. Mantente al tanto de nuestras próximas guías donde profundizaremos en temas como el uso de discos de rescate para eliminar malware avanzado y te explicaremos cómo recuperar datos afectados por infecciones.